Sicherheitslücken erkennen und Authentifizierung schützen

20.04.2023 - Grammarly hat nach dem Ausbruch der Pandemie ein Remote-First-Hybridmodell eingeführt. Das KI-Unternehmen schützt sich mit einer sicheren Multi-Faktor-Authentifizierung (MFA) und wechselte zu diesem Zweck kürzlich von OTP zu FIDO2.

Cyberangriffe sind allgegenwärtig, und auch große Unternehmen sind nicht immun dagegen. Wo technische Mechanismen versagen, machen umsichtiges Verhalten und eine starke Sicherheitskultur den entscheidenden Unterschied beim Schutz eines Unternehmens aus. Gerade in einer dezentralen Arbeitsumgebung lauern Herausforderungen für die Gewährleistung der Sicherheit. Dennoch werden diese neuen Formen der An- und Abwesenheit in Büros immer beliebter. Der KI-Schreibassistent Grammarly hat nach dem Ausbruch der Pandemie ein Remote-First-Hybridmodell eingeführt, bei dem Teammitglieder wenige Wochen innerhalb eines Quartals vor Ort und die restliche Zeit dezentral arbeiten dürfen. Das KI-Unternehmen hat daher immer wieder Wege gefunden, die Organisation mit einer sicheren Multi-Faktor-Authentifizierung (MFA) zu schützen. Kürzlich wechselte es zu diesem Zweck von OTP zu FIDO2 und teilt einige Erkenntnisse aus der Umstellung.

Seit dem Ausbruch der Pandemie, die viele Berufstätige nach Hause schickte, sind immer mehr Unternehmen dazu übergegangen, dauerhaft im Home-Office oder in einer Kombination davon zu arbeiten: dem Hybrid-Modell. Experten warnen jedoch vor einem erhöhten Risiko von Cyberangriffen. Bei der Arbeit in einer Büroumgebung mit eingeschränktem Zugang zum Standort, sicherer Internetverbindung und starken Verschlüsselungsprotokollen ist das Risiko einer potenziellen Authentifizierungsschwachstelle geringer. Das ändert sich, wenn man im Remote-Modus arbeitet: „In einer solchen Umgebung, sei es zu Hause, in einem Café oder an einem anderen Ort, können Teammitglieder nicht immer sicher sein, dass sie die sicherste Internetverbindung mit starker Verschlüsselung nutzen“, erklärt Suha Can, Chief Information Security Officer bei Grammarly. „Es besteht das Risiko, dass Authentifizierungsdaten beispielsweise durch die Aufzeichnung der Passworteingabe gestohlen oder kompromittiert werden“, so der Experte weiter.

Der McAfee-Report „The Hidden Costs of Cybercrime“ berichtet, dass die Kosten der weltweiten Cyberkriminalität im Jahr 2020 auf fast eine Billion US-Dollar gestiegen sind. Auch die vom Bundeskriminalamt 2021 gemessenen Fallzahlen der Internetkriminalität stiegen mit 146.363 Delikten um zwölf Prozent an. „Besonderes Augenmerk sollte auf die Authentifizierung gelegt werden. Das One-Time-Password, kurz OTP, ist zwar weit verbreitet, reicht aber nicht aus, um sich vor neuen Bedrohungen zu schützen“, erklärt Can. Die Tatsache, dass Einmal-Passwörter nach kurzer Zeit ungültig werden, verhindert, dass potenzielle Internetkriminelle in den Besitz der Codes gelangen, um sie anschließend wieder zu verwenden. „Die Angreifer sind kreativ und hartnäckig. Was gestern noch schützte, kann morgen schon unwirksam sein“, betont der CISO von Grammarly. Als Teil der kontinuierlichen Sicherheitsbemühungen ist das Unternehmen von der OTP-Authentifizierungstechnologie auf FIDO2 umgestiegen.

Das reflexartige „Ja“

„Schwachstellen in Sicherheitssystemen zu finden ist wie die Suche nach einer Nadel im Heuhaufen, wenn man nicht weiß, wonach man suchen muss“, berichtet Can. Um den Authentifizierungsprozess zu verbessern, arbeitete das Sicherheitsteam von Grammarly mit einem White-Hat-Partner zusammen, um einen raffinierten Cyber-Hack auf das bestehende OTP-System zu simulieren. Sie erstellten eine Website, die die SSO-Anmeldeseite und -adresse des Unternehmens imitierte. In E-Mails wurden Empfänger aufgefordert, einem Link zu folgen. Obwohl diese E-Mails von dem White-Hat-Hacker kamen, erschienen sie dem Mailserver als von einer echten internen Adresse stammend. Einige folgten dem Link und gaben Benutzernamen und Passwörter ein. An dieser Stelle kommt die Multi-Faktor-Authentifizierung (MFA) ins Spiel, die eine Push-Benachrichtigung sendet, in der eine weitere Benutzervalidierung gefordert wird. Einige akzeptierten jedoch die MFA-Push-Benachrichtigung.

Warum also hat sie den Tag nicht gerettet? „Erstens schien die Phishing-Nachricht legitim zu sein. Zweitens hatten die Teammitglieder durch den täglichen Gebrauch einen schnellen Reflex entwickelt, auf eine mobile Authentifizierungsanfrage mit ‚Ja‘ zu antworten“, erklärt Can. Interne Tests in einer kontrollierten Umgebung sind ein leistungsfähiges Instrument, um potenzielle Risiken aufzudecken, bevor sie ausgenutzt werden können. „Unsere Simulation deckte Probleme mit der herkömmlichen OTP-Authentifizierung auf, obwohl viele Unternehmen ihr vertrauen“, so Can weiter. „Basierend auf den gewonnenen Erkenntnissen haben wir auf den FIDO2-Standard umgestellt”.

Die Vorteile von FIDO2

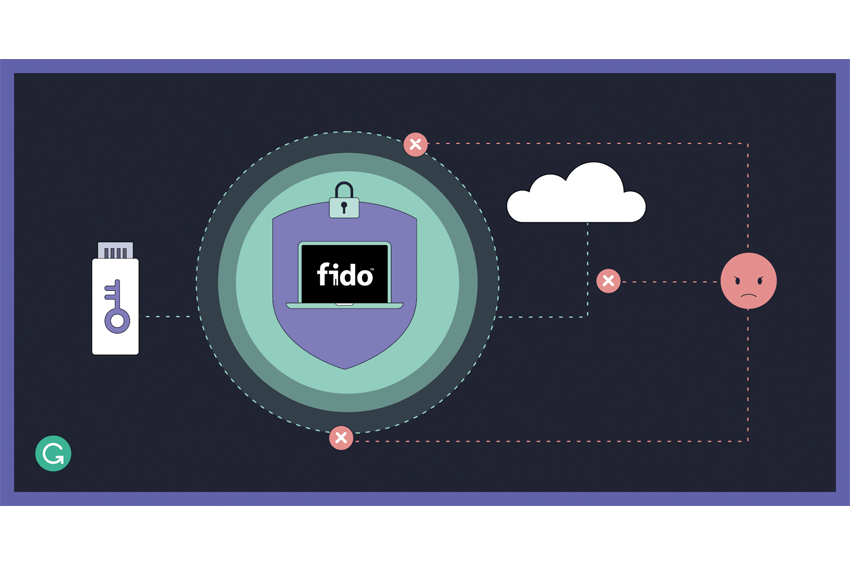

Um die Sicherheit vor Phishing-Angriffen zu gewährleisten, entschied sich Grammarly, eine andere Lösung zu implementieren: FIDO2. Das OTP wird von einem Gerät generiert und an ein anderes gesendet, z. B. per SMS. Während beide Parteien glauben, dass sie direkt miteinander kommunizieren, können Hacker ihre Konversation heimlich weiterleiten und möglicherweise verändern. „FIDO2 verwendet Kryptographietechniken mit öffentlichem Schlüssel, um ein sicheres System zu gewährleisten“, so der Experte. Allen Benutzern wird bei der Einrichtung ein eindeutiges öffentliches/privates Schlüsselpaar zugewiesen. Die Authentifizierung erfolgt, indem das Gerät der Nutzer den Besitz des privaten Schlüssels durch Unterzeichnung einer Anfrage nachweist. Dieser verlässt niemals das Gerät der Nutzenden – ein entscheidender Sicherheitsvorteil.

Benutzerfreundlichkeit ist Erfolgsfaktor

„Sicherheit und Usability müssen bei Remote-Arbeitsmodellen Hand in Hand gehen“, betont der Can. Nur so könne eine erfolgreiche Transformation stattfinden. Der Experte fügt hinzu: „Man kann ein hochsicheres System implementieren, aber wenn es von der Organisation nicht einfach zu übernehmen ist, wird es das Ziel der erhöhten Sicherheit nicht erreichen.“ Aus diesem Grund hat Grammarly beschlossen, FIDO2 mit einer Kombination aus Yubico-Schlüsseln (YubiKeys) und biometrischen Geräten wie Windows Hello und macOS Touch ID zu unterstützen. YubiKeys sind die Hardware, die an ein mobiles Gerät angeschlossen und zur Authentifizierung gedrückt werden. Für eine erfolgreiche Usability waren zwei Schritte notwendig: Die Implementierung eines „Blessing“ Flows, bei dem sich die Teammitglieder einmal mit ihrem physischen Schlüssel anmelden und sich dort für die biometrische FIDO2-Authentifizierung registrieren. Darüber hinaus erhielten die Teammitglieder einen YubiKey Nano, der permanent mit dem Arbeitslaptop verbunden bleibt.

Was für den Rollout wichtig ist

Die globale Umstellung einer Authentifizierungsart ist eine große Herausforderung. Nach der erfolgreichen Einführung des neuen Standards gibt Grammarly einige Tipps für den Weg dorthin. Erstens müssen die Sicherheitsverantwortlichen während des Scopings überprüfen, ob alle kritischen Systeme wie VPN, SSO, SaaS, Cloud-Anbieter, On-Premise und Desktop-Apps den FIDO2-Standard unterstützen. Ein weiterer wichtiger Teil der Implementierung sind interne Tests und eine effektive Kommunikation mit dem Team: „Tests sind entscheidend, um Feedback zu erhalten und die Nutzererfahrung zu verbessern“, betont der Experte. Lösungen und Handbücher müssen getestet werden, um zu sehen, wie sie mit den Geschäftsprozessen der Mitarbeitenden funktionieren. „Außerdem sollten Teammitglieder vor der Einführung über die neuen Initiativen informiert sein und verstehen, warum sich der Prozess ändert sowie die Vorteile für das Unternehmen erfahren“, so der Experte weiter.

Kontinuierliche Investitionen in Cybersicherheit

Eine kürzlich von Deloitte durchgeführte Umfrage ergab, dass die Unternehmen als Ergebnis ihrer Cyber-Initiativen positive Auswirkungen auf den Ruf des Unternehmens (62 %) und das Vertrauen der Kunden (64 %) wahrnehmen. Auch die betriebliche Stabilität hat sich für 59 Prozent der befragten Organisationen verbessert. Sicherheit und Schutz vor Angriffen aus dem Netz sind also entscheidend für den Erfolg. „Um die Sicherheitsbemühungen kontinuierlich zu verbessern, ist es wichtig, einen iterativen Ansatz zu verfolgen und die bestehenden Lösungen regelmäßig zu überarbeiten. Was gestern noch funktioniert hat, kann morgen schon überholt sein“, fügt der CISO von Grammarly hinzu. Simulierte Hacks und Penetrationstests in kontrollierten Umgebungen sowie Bug Bounty-Programme sind hervorragende Beispiele für die ständige Überprüfung bestehender Lösungen, um potenzielle Risiken zu minimieren. Dabei ist es wichtig, ständig nach neuen Herausforderungen Ausschau zu halten und die neuesten Standards zu befolgen.

Kontakt

Grammarly/Design Offices

Koppenstr. 93

10243 Berlin

Deutschland