Operational Security: Gelebte Sicherheitsstrategie

14.08.2018 - Viele Unternehmen haben inzwischen eine umfassende Sicherheitsstrategie implementiert. Doch wie lässt sie sich von der grauen Theorie in die konkrete Praxis umsetzen? Ein erfolgver...

Viele Unternehmen haben inzwischen eine umfassende Sicherheitsstrategie implementiert. Doch wie lässt sie sich von der grauen Theorie in die konkrete Praxis umsetzen? Ein erfolgversprechendes Konzept nennt sich „Operational Security“. Es integriert die IT-Sicherheit direkt in den IT-Betrieb.

Die zahlreichen Sicherheitsvorfälle im Jahr 2017 zeigen, dass IT-Attacken immer aggressiver und professioneller werden. Dies ist eine Entwicklung , die sich laut diverser Voraussagen auch 2018 weiter fortsetzen wird. Zum Beispiel ermittelte der Cisco 2018 Annual Cybersecurity Report, dass Cyberkriminelle zunehmend Cloud-Services, IoT-Botnetze und scheinbar vertrauenswürdige Software von Drittanbietern nutzen und dabei durch Verschlüsselung eine Erkennung vermeiden.

Gleichwohl offenbaren viele Unternehmen ein fehlendes Verständnis für die Komplexität moderner Angriffe. Eine weitere Studie macht dies deutlich: Forrester hat jüngst weltweit über 3.600 IT-Verantwortliche zur Absicherung ihrer Systeme befragt. Obwohl sie alle maßgeblichen Anteil an der Planung und Beschaffung von IT-Produkten in ihrem Unternehmen haben, investieren sie nur etwa 10 Prozent ihres Sicherheitsbudgets in die Bekämpfung aktueller Bedrohungen. Vor allem der Bereich Unified Endpoint Management (UEM) wird dabei vernachlässigt, obwohl die Sicherheit der Endpunkte im Kampf gegen Cyber-Attacken an vorderster Front steht.

Denn heute finden laut F5 Networks rund 80 Prozent der Angriffe auf Anwendungsebene statt. Demnach nutzen Cyberkriminelle zunehmend Methoden, welche die Rechenleistung und den I/O auf Layer 7 beeinträchtigen und etwa Web Application Server stören. Phishing oder andere Social-Engineering-Attacken sowie Ransomware greifen letztlich über das Endgerät den Nutzer an, damit dieser auf gefälschte Anhänge oder Links klickt. Daher muss der Schutz des Endgeräts und der Anwendungen inklusive einer entsprechenden Schulung der Mitarbeiter in die umfassende Strategie integriert sein.

Operative Sicherheit

Doch schon die Entwicklung einer solchen ganzheitlichen Sicherheitsstrategie ist alles andere als trivial. Um wirklich sämtliche Aspekte zu berücksichtigen, erfordert sie ein Zusammenwirken aller Unternehmensbereiche. Noch schwieriger gestaltet sich häufig die Umsetzung dieser Strategie in die Praxis. Denn hier ist eine Transferleistung der aufgestellten Richtlinien in die konkreten Prozesse und Arbeitsabläufe gefordert. Auch hier sind die Mitarbeiter von Anfang an zu integrieren, da sie ja letztlich meist die ersten Betroffenen von möglichen Angriffsversuchen sind.

Ein erfolgversprechendes Konzept ist hier „Operational Security“ (OPSEC). Es geht von der Annahme aus, dass sich IT-Sicherheit unmittelbar in die IT-Betriebskonzepte integrieren muss. Es handelt sich also um einen Ansatz, der IT-Sicherheit grundsätzlich im Betrieb verankert und dort seinen Ausgangspunkt hat, um Sicherheitslücken so früh wie möglich im Prozess zu vermeiden.

Das Konzept stammt ursprünglich aus dem militärischen Bereich. So haben 1966 die USA im Vietnamkrieg ein übergreifendes Sicherheitsteam installiert, um Informationslecks zu vermeiden. Der hier entwickelte Ansatz konzentriert sich auf die Ermittlung, welche Informationen kritisch sind und ob sie von Spionen genutzt werden können, um die geplanten und durchgeführten Aktionen zu erkennen. Anschließend werden mögliche Gefahren und Schwachstellen analysiert, die Risiken bewertet und geeignete Schutzmaßnahmen eingeführt.

Übersetzt in die IT-Welt lässt sich dieser Ansatz weiter vereinfachen:

- Informationen identifizieren: Zuerst ist festzustellen, welche Informationen kritisch sind und welche nicht. Auch die Aktivitäten, Fähigkeiten, Begrenzungen, Schwachstellen und Ziele sind hier zu berücksichtigen.

- Schwächen analysieren: Anschließend ist herauszufinden, ob die Informationen irgendwelche Versuche ermöglichen könnten, die Sicherheit oder den Datenschutz zu beeinträchtigen, und wo die Risiken lauern.

- Entsprechend reagieren: Schließlich sollten Mitarbeiter anhand der Erkenntnisse und festgelegter Richtlinien wissen, wie sie mit sensiblen Informationen umgehen sollen und welche Gefahren zu vermeiden sind.

Umsetzung in der Praxis

In der Praxis ist OPSEC wie ein Muskel: Je häufiger er trainiert wird, desto stärker wird er. Für die Operative Sicherheit bedeutet das: Mitarbeiter müssen den Umgang mit den Richtlinien in Schulungen lernen und täglich üben. Dabei muss klar sein, dass nicht nur bekannte Bedrohungen abzuwehren sind, sondern ständig auch neue Gefahren lauern. Daher sollten Mitarbeiter immer die Themen Security und Datenschutz im Hinterkopf haben sowie im Zweifel vorsichtig sein und den Sicherheitsbeauftragten informieren.

Wie sieht das konkret aus? Ein Beispiel ist ein kostenloser USB-Stick als Werbegeschenk einer unbekannten Firma. Schritt 1 (Informationen identifizieren) bedeutet hier, dass keine Informationen darüber vorliegen, welche Anwendungen sich auf dem USB-Stick befinden. Er kann harmlos sein, aber auch gefährliche Programme enthalten, die sich nicht durch einfaches Löschen entfernen lassen. Schritt 2 (Schwächen analysieren) heißt in diesem Fall: Da der Anbieter unbekannt ist, kann der USB-Stick durchaus Malware aufweisen, die möglicherweise Unternehmenssysteme angreift oder ausspioniert. Schritt 3 (Entsprechend reagieren) führt dann zu einem ungeprüften Entsorgen des USB-Sticks.

Ein weiteres einfaches Beispiel bildet der Empfang einer neuen E-Mail. Zuerst ist zu identifizieren, von welchem Absender sie stammt, welche Betreffzeile sie hat und – falls der Text in der Vorschau angezeigt wird – was drin steht. Geht es um eine Rechnung von einem Anbieter, bei dem man noch nie etwas bestellt hat, oder sind die erwähnten Namen völlig unbekannt, handelt es sich wahrscheinlich um Spam. Bei Schritt zwei fallen eventuell unklare Link-Bezeichnungen oder aufdringliche Kontaktwünsche auf, die zu gefälschten Webseiten und der Installation von Schadprogrammen führen können. In Schritt 3 empfiehlt sich das sofortige Löschen der Mail, ohne auch nur irgendetwas anzuklicken.

Entsprechende Tools nutzen

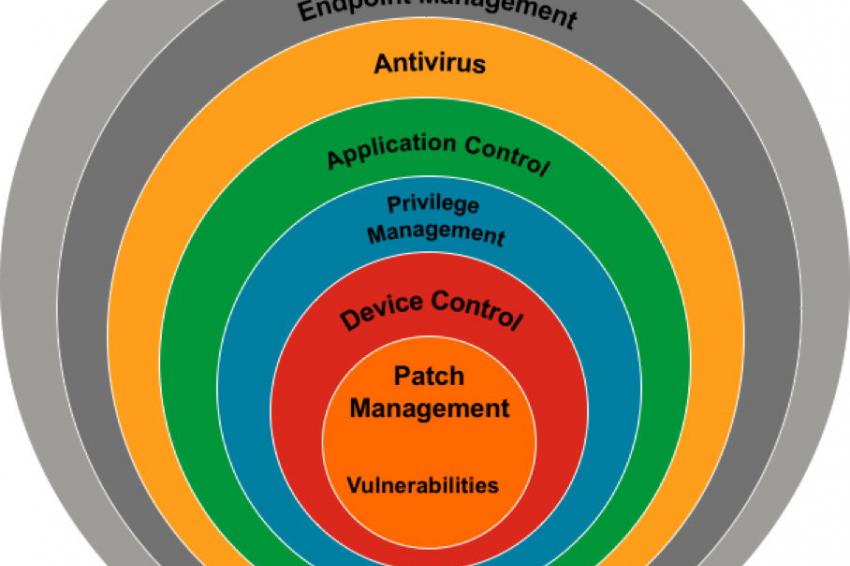

Natürlich können sich Unternehmen nicht alleine auf die Vorsicht der Mitarbeiter verlassen, da diese auch Fehler machen können. Daher sind entsprechende Tools einzusetzen, die Informationen auf diversen Sicherheitsebenen schützen. Dies dürfen jedoch keine Einzellösungen sein. Operational Security ist daher auch so zu verstehen, dass von Anfang an eine zusammenhängende Tool-Landschaft eingeführt wird, die IT-Sicherheit auf den unterschiedlichen Schichten gewährleistet. Dazu gehören zum Beispiel System- und Patch Management, Anwendungs- und Gerätekontrolle, Benutzerverwaltung, Antivirus und Unified Endpoint Management. Dieser ganzheitliche Ansatz aus mehreren Schichten führt nicht nur zu höherer Sicherheit im Vergleich zu Einzellösungen, sondern auch zu einer gesteigerten Effizienz im IT-Betrieb.

Auch aus Unternehmenssicht sind die drei Schritte des OPSEC durchzuführen. Bei der Identifizierung von Informationen geht es nicht nur um kritische Daten, sondern auch um die genutzten Geräte. Schließlich setzen heute immer mehr Mitarbeiter ihre privaten Smartphones und Tablets ein, um mit Kollegen oder Kunden zusammenzuarbeiten. Dabei werden auch immer häufiger Cloud-Anwendungen verwendet. Diese Schatten-IT muss ein Unternehmen in den Griff bekommen, denn schließlich kann es nur das schützen, von dem es auch weiß.

Mit einer durchgängigen Inventarisierung von Hardware und Software erhält es ein vollständiges Bild der eigenen IT-Landschaft. Diese reicht von Servern und Clients über Cloud-Komponenten bis hin zu den privaten Mobilgeräten der Mitarbeiter. Auf dieser Basis können Unternehmen ermitteln, welche Anwendungen tatsächlich genutzt werden und welche Programme veraltet sind oder gar nicht mehr zum Einsatz kommen. Viele Unternehmen unterschätzen hier die Gefahr. Denn auch wenn die Software nicht mehr genutzt wird, können ihre Schwachstellen ein mögliches Einfallstor für Cyberkriminelle bieten.

Um dieses Risiko zu minimieren, ist ein weitgehend automatisiertes Patch-Management für die gesamte Client- und Serverinfrastruktur einzusetzen. Zudem sollte ein umfassendes Konfigurations- und Rechtemanagement genutzt werden. Insbesondere Adminrechte sind dabei auf ein Minimum zu beschränken. Zudem sollten die Zugriffsrechte von ausscheidenden Mitarbeitern möglichst frühzeitig eingegrenzt werden, um bewussten Missbrauch zu vermeiden.

Entsprechend sind gemäß dem Center for Internet Security die fünf wichtigsten Sicherheitsmaßnahmen:

- Inventarisierung von autorisierten und unautorisierten Endgeräten

- Inventarisierung von autorisierter und unautorisierter Software

- Sichere Konfiguration

- Kontrolle von Administrationsrechten

- Ständige Analyse von Schwachstellen und regelmäßiges Patchen

Damit lassen sich 80 bis 95 Prozent der Angriffe abwehren.

Fazit

Um eine wirklich umfassende Strategie zu entwickeln, müssen aber die Abteilungen IT-Betrieb und IT-Sicherheit eng zusammenarbeiten. So wird die Expertise im technischen Management der IT-Infrastruktur mit dem breiteren Blick auf die möglichen Sicherheitsgefahren und die Geschäftsprozessebene kombiniert. Nur dann lassen sich die Security-Funktionalitäten bereits in den IT-Prozessen verankern und die Kontrollen soweit wie möglich automatisieren, um eine echte Operational Security zu erreichen.

Kontakt

Ivanti