Risikomanagement in der Informationssicherheit

17.08.2022 - Immer mehr Branchen, insbesondere die Automobilindustrie, fordern innerhalb ihrer Lieferketten ein nachgewiesen funktionierendes Risikomanagementsystem.

Risikomanagement ist ein essenzieller Bestandteil der Informationssicherheit und bildet das Rückgrat jedes funktionierenden Informationssicherheits-Managementsystems (ISMS). Im Rahmen eines Informationssicherheits-Risikomanagements ist daher das systematische Erkennen und Bearbeiten von Risiken für die Verfügbarkeit, Vertraulichkeit und Integrität von Daten und Informationen zu betreiben. Oberstes Ziel ist dabei die weitestgehende Aufrechterhaltung der Versorgungssicherheit innerhalb des Unternehmens. Ein Beitrag von Jochen Brühl, Geschäftsführer Antares Informations-Systeme, und Rainer Benne, Geschäftsführer Benne Consulting.

Immer mehr Branchen, darunter insbesondere die Automobilindustrie, fordern innerhalb ihrer Lieferketten ein nachgewiesen funktionierendes Risikomanagementsystem. Der in der Automobilindustrie bestehende Branchenstandard Tisax (Trusted Information Security Audit Exchange) fordert mit dem Nachweis eines entsprechenden Reifegrades die Etablierung eines Risikomanagementsystems wie folgt:

- Risikobeurteilungen werden sowohl regelmäßig als auch anlassbezogen durchgeführt.

- Informationssicherheitsrisiken werden in geeigneter Form (z. B. Eintrittswahrscheinlichkeit und potenzieller Schaden) bewertet.

- Informationssicherheitsrisiken werden dokumentiert.

- Jedem Informationssicherheitsrisiko ist ein Verantwortlicher (Risk Owner) zugeordnet. Dieser ist für die Beurteilung und Behandlung der Informationssicherheitsrisiken verantwortlich.

Aufbau eines Risikomanagement-Systems

Zentraler Punkt des Informationssicherheits-Risikomanagements ist der Risk Owner. Hierbei handelt es sich um eine Person oder Funktion mit der Verantwortung, Befähigung und Befugnis, hinsichtlich eines Risikos zu handeln. Der Risk Owner ist Ausgangspunkt der Risikobewertung (Eintrittswahrscheinlichkeit, Auswirkung, Eintrittsnähe, Erkennbarkeit) und beurteilt den eventuellen Eintritt des Risikos. Damit ist er für die Durchführung/Auslösung der erforderlichen Maßnahmen zur Reduzierung oder Eliminierung von Risiken verantwortlich. Seine Aufgabe ist eine detaillierte Prüfung/Bewertung des Risikos hinsichtlich der Eintrittswahrscheinlichkeit und Ausmaß sowie die Aufnahme des jeweiligen Risikos in den Risikokatalog.

Das Ergebnis dieser Prüfung ist die Bewertung des Risikos in Bezug darauf, wie es behandelt werden sollte. Wird eine Maßnahme zur Minimierung bzw. Eliminierung eines Risikos definiert, so ist diese entsprechend umzusetzen. Die zur Risikoreduktion gesetzten Maßnahmen sind spätestens beim nächsten Bewertungszyklus einer qualitativen und quantitativen Bewertung zu unterziehen, sodass ihre Wirksamkeit verlässlich beurteilt werden kann.

Es gibt folgende Maßnahmen zur Minimierung bzw. Eliminierung von Risiken:

- Vermeidung: Unter Risikovermeidung wird die Beseitigung von Gefahren, Aktivitäten und Belastungen verstanden. Hierbei werden Risiken u. a. so umstrukturiert, dass deren Auswirkung nicht mehr oder nur reduziert wirksam werden kann.

- Minimierung: Das jeweilige Risiko wird durch geeignete Maßnahmen hinsichtlich seiner Eintrittswahrscheinlichkeit reduziert, wobei es als solches bestehen bleibt.

- Transfer: Das Unternehmen erwägt in diesem Zusammenhang die teilweise oder vollständige Übertragung der im Zuge der Risikoanalyse festgestellten Risiken an Dritte, beispielsweise durch den Abschluss von Versicherungen oder die Vereinbarung von Kooperationen.

- Akzeptanz: Risiken können abhängig von ihrer Relevanz (Eintrittswahrscheinlichkeit x Ausmaß), gemessen am „Risikoappetit“ des Unternehmens, akzeptiert werden.

Methodik und Prozess der Risikoanalyse

Zunächst sind die im Unternehmen bestehenden Risiken für die Verfügbarkeit, Vertraulichkeit und Integrität von Daten und Informationen, bezogen auf die jeweiligen Unternehmenswerte (Assets), zu identifizieren und analysieren.

Die Risikoanalyse besteht aus sechs Hauptschritten:

- 1. Relevanzanalyse von Gefährdungen per Unternehmenswert.

- 2. Festlegung des maximal tolerierbaren Schadenswerts.

- 3. Impact sowie Wahrscheinlichkeitsanalyse der Gefährdung und dadurch Übergang zum Risiko.

- 4. Relevanz des Risikos und darauf basierend die Festlegung der Bearbeitungspriorität.

- 5. Zuordnung des Risk Owners.

- 6. Erstellung des Risk Treatment Plans (Risikobehandlungsplan).

Risk-Treatment-Plan

Alle zuvor ermittelten Ergebnisse werden zum Risikobehandlungsplan (Risk Treatment Plan, kurz: RTP) zusammengefasst. Der RTP enthält zusätzlich für jedes Risiko eine Frist, bis zu der das Risiko entsprechend dem Plan behandelt werden muss.

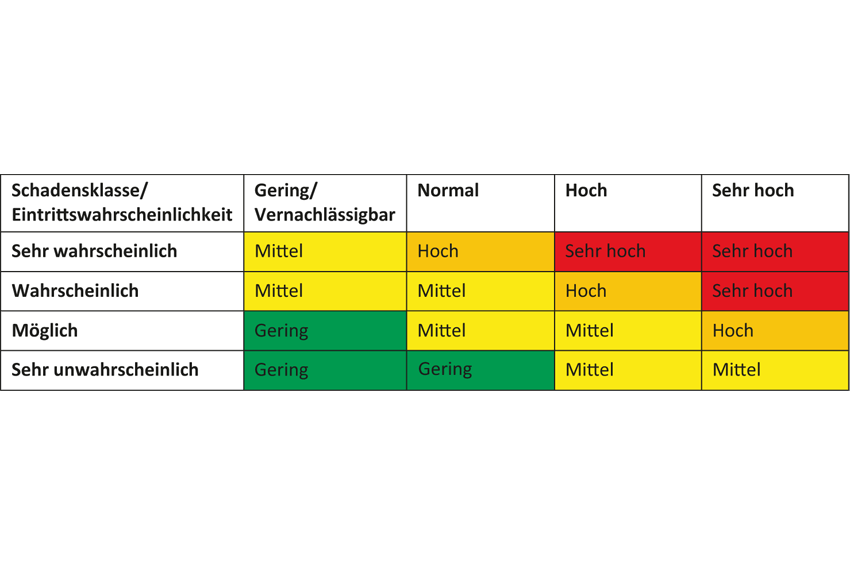

Die Fristsetzung zur Behandlung einzelner Risiken hängt von der Bedeutung für das Unternehmen und der damit einhergehenden Priorisierung ab. Es wird empfohlen, in diesem Sinne dem „Whitepaper Risikomanagement“ des Verbands der Automobilindustrie (VDA) zu folgen und Risiken wie in folgender Tabelle einzuteilen.

Der RTP enthält des Weiteren die konkret definierten und zu setzenden Maßnahmen. Die Verantwortung für die Erstellung und Umsetzung des RTP liegt beim Informationssicherheits-Beauftragten, der auch für die Nachverfolgung des RTP verantwortlich ist.

Tool-Unterstützung

Auch wenn es „nur“ für die Informationssicherheit betrieben werden muss, ist Risikomanagement ein umfassender und stets zu überwachender Prozess. Diesen Prozess mit herkömmlichen Lösungen zu betreiben, u. a. auf Microsoft Excel basierend, ist eine Herausforderung. Diese besteht insbesondere dann, wenn z. B. aufgrund rechtlicher Anforderungen nachgewiesen werden muss, dass ein Risiko rechtzeitig und umfassend behandelt wurde. Es wird daher empfohlen, auf ein Tool zurückzugreifen, das auf die Informationssicherheit zugeschnitten ist.

Anforderungen für entsprechende Tools

Die Tool-Unterstützung muss auf der Normenreihe ISO 2700x basieren und dem Nutzer

- mögliche Unternehmenswerte,

- eine sich auf den jeweiligen Unternehmenswert beziehende Auswahl möglicher Risiken und

- dazu passend entsprechende Behandlungsmethoden vorschlagen.

Entsprechend muss das Tool in der Lage sein, vom Unternehmen dargestellte Asset-Register und bereits bestehende Risikokataloge aufzunehmen und umzusetzen.

Darüber hinaus sollten folgende Kriterien gegeben sein:

- Das Tool muss selbständig auf Basis von Vorgaben Schwachstellen identifizieren, Bedrohungen erkennen, dokumentieren und Vorschläge zum Gegensteuern bieten.

- Schutzmaßnahmen müssen verfolgt und nachvollzogen werden können.

- Sensibilisierung des ganzen Unternehmens für das Thema Informationssicherheit.

- Die Einbindung von Mitarbeitern, Abteilungen und Verantwortlichen in den ISMS-Prozess.

- Das System muss Hilfestellung auf Managementebene bieten.

- Zielgruppenbezogene Dokumentation auf „Knopfdruck“.

- Möglichkeit der Modifikation des Tools.

- Problemlose Anpassung der Software an individuelle Anforderungen und Prozesse (u. a. Branchenstandards).

- Modulare Erweiterbarkeit.

Fazit

Informationssicherheit ist nichts, was man kaufen kann, sondern ein Prozess. Es geht darum, die Informationssicherheit dauerhaft zu steuern, zu kontrollieren, aufrechtzuerhalten sowie fortwährend zu verbessern. Wesentlicher Bestandteil ist dabei jeder einzelne Mitarbeiter: Gut ausgebildete und sensibilisierte Mitarbeitende kennen die Risiken und sind in der Lage, diese maßgeblich zu reduzieren bzw. gänzlich zu eliminieren. Mit Hilfe der passenden Tool-Unterstützung lassen sich Informationssicherheitsrisiken zielgerichtet identifizieren, bewerten und reduzieren.

Kontakt

Antares Informations-Systeme GmbH

Stuttgarter Str. 99

73312 Geislingen an der Steige

Deutschland