KRITIS: Von der Krise zur Resilienz

Gerade unter den Sicherheitsverantwortlichen für Kritische Infrastrukturen dieser Welt gibt es wohl niemanden, der nicht mit diesen Begriffen umgehen muss: Krisenstab und Resilienz, Blackout und Pandemie. Für alle gilt: Es bedarf einer adäquaten Vorbereitung, um nachhaltige Schädigung zu vermeiden. Der folgende Beitrag von Edgar Scharon, Senior Manager Security bei Infineon Technologies Austria, nimmt einen österreichischen Blickwinkel auf die damit verbundenen Aufgaben ein – sie sind auf andere Länder im Wesentlichen ohne weiteres übertragbar.

Was bedeutet Kritische Infrastruktur eigentlich? Warum schützen sich Systeme und Organisationen, was schützen sie, wer schützt und wie wird geschützt? In Österreich hat das Bundeskanzleramt die EU-Direktive zum Schutz Kritischer Infrastruktur in einem nationalen Programm niedergeschrieben und 2014 publiziert. Darin wird die Definition folglich beschrieben:

„Kritische Infrastrukturen im Sinne dieses Masterplans sind jene Infrastrukturen (Systeme, Anlagen, Prozesse, Netzwerke oder Teile davon), die eine wesentliche Bedeutung für die Aufrechterhaltung wichtiger gesellschaftlicher Funktionen haben und deren Störung oder Zerstörung schwerwiegende Auswirkungen auf die Gesundheit, Sicherheit oder das wirtschaftliche und soziale Wohl großer Teile der Bevölkerung oder das effektive Funktionieren von staatlichen Einrichtungen haben würde.“

Hierbei trifft die Behörde allerdings die Unterscheidung, ob eine Kritische Infrastruktur staatstragend ist oder nicht. Ist sie es, so bedarf es einer gesteigerten Betreuungstiefe und erhöhter Schutzmaßnahmen im Ernstfall. Ist sie es nicht, erfolgt die Betreuung durch staatliche Institutionen im Rahmen einer Public-Private-Partnership auf beratender Ebene.

Kategorie A

- Staatstragende Infrastruktur

- Krankenhäuser

- öffentliche Verwaltungseinrichtungen

- Energieversorger

- Netzwerkversorger

- Blaulichtorganisationen

Kategorie B

- Nicht staatstragende Infrastruktur aber national oder auf Europäischer Ebene relevant

- Halbleiterhersteller

- Rüstungsunternehmen

- Hightech-Cluster

- Forschung und Entwicklung

Der Schutz erfolgt, um Resilienz gegen schadhafte Einflüsse zu erzeugen und den Schaden so gering wie möglich zu halten. Die Vereinten Nationen definieren Resilienz wie folgt: „Resilienz ist die Fähigkeit eines Systems, einer Gemeinschaft oder einer Gesellschaft, welche(s) Gefahren ausgesetzt ist, deren Folgen zeitgerecht und wirkungsvoll zu bewältigen, mit ihnen umzugehen, sich ihnen anzupassen und sich von ihnen zu erholen, auch durch Bewahrung und Wiederherstellung seiner bzw. ihrer wesentlichen Grundstrukturen und Funktionen.“

Die Treiber des Geschehens teilen sich meiner Ansicht nach wie folgt auf:

Interne Treiber

- Sicherung des wirtschaftlichen Weiterbestehens

- Schutz der Lieferketten

- Informationsschutz

- Schutz vor unberechtigten Zutritten/-griffen

- Schutz der Mitarbeiter vor Gefahrenbereichen

Staatliche Treiber

- Umsetzung der EU-Regularien

- Gewährleistung der nationalen Stabilität

- Schutz des Wirtschaftsstandortes Österreich

- Sicherung der Steuereinkünfte

Externe Treiber

- Internationale Normen

- Kundenanforderungen

- Anforderungen berechtigter Dritter

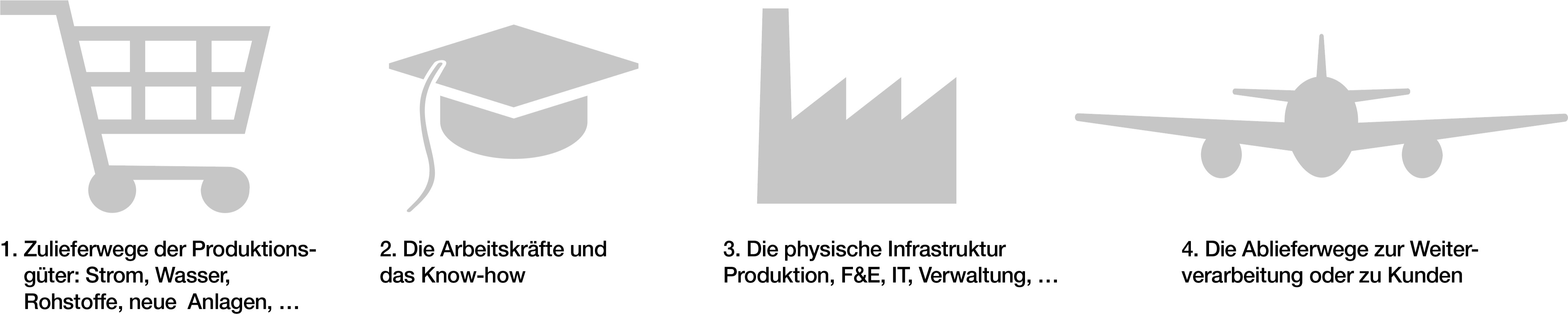

Diese Treiber machen für produzierende Unternehmen folgende Schutzmaßnahmen erforderlich:

Wer schützt?

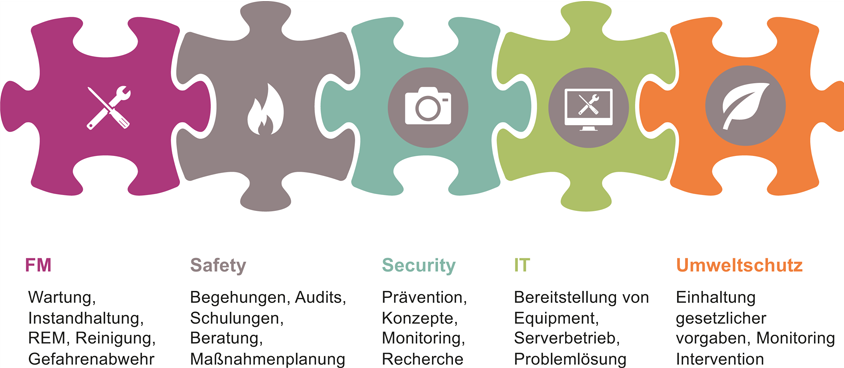

In einer komplexen Hightech-Organisation bedarf es einer Vielzahl an helfenden Händen. Jede Kritische Infrastruktur hat neben ihren ureigenen Kernprozessen auch Supportprozesse. So würden bald keine funktionierenden Wafer unsere Front-end-Fabriken verlassen, wenn sich nicht Instandhalter des Facility Managements (FM) um die Maschinenwartung kümmern würden, das Real Estate Management (REM) die Reinigung sicherstellen würde und die Betriebsfeuerwehr ihren Beitrag zur Gefahrenabwehr leisten würde.

Ohne die Begehungen und Interventionen der Arbeitssicherheit wäre keine Betriebsstättengenehmigung möglich und die Unfallprävention wäre kaum vorhanden.

Ohne Security-Organisation kämen unberechtigte Personen ungehindert in Bereiche, an denen sie großen Schaden verursachen oder an Informationen gelangen könnten, die die Organisation nicht an Außenstehende weitergeben möchte.

Ohne IT-Personal wäre keine moderne Kommunikation und Datenverwaltung möglich – sei es für die Ausgabe von persönlicher Hardware oder im Betrieb von Serverräumen: Hightech-Produktion benötigt Hightech-IT.

Und ohne Umweltschutzabteilung gäbe es keine Umweltbetriebsprüfung, die ebenfalls die Betriebsstättengenehmigung ermöglicht und für einen umweltschonenden Betrieb der Standorte Sorge trägt.

Wie wird in der physischen Sicherheit geschützt?

Nach dem BTOP-Prinzip werden Bauliche, Technische und Organisatorisch/Personelle Schutzmaßnahmen so früh wie möglich in der Konzepterstellung nach „Security by Design“ implementiert.

- Baulich wird eine adäquate Bausubstanz je nach Schutzniveau festgelegt, es erfolgt eine Trennung verschiedener Schutzniveaus. Die Ausführung erfolgt nach gültigen Standards, die Implementierung der Maßnahmen erfolgt bereits bei der Planung und wenn möglich, erfolgt ein Perimeterschutz mit gebührlichem Abstand zur Gebäudeaußenhaut.

- Technisch wird der Perimeter mit geeigneten Sensoren überwacht – je nachdem, ob es sich um die Außenhaut oder innenliegende Objekte handelt. Eine Videoüberwachung erfolgt dort, wo sie wirklich nötig ist. Ein Vollmimikschutz wird ab dem Security Level „High Security“ nötig und eine Zutrittsberechtigungsprüfung stellt sicher, dass nur jene Personen Zutritt zu einem Bereich haben, die auch dorthin gelangen dürfen. Zudem benötigt es einer Anbindung an eine Sicherheitsleitstelle, weil es ohne Augen und Ohren keine Alarmverfolgung geben kann. Ausreichend qualifiziertes Personal sorgt dann für die Ausführung dieser Alarmverfolgung. Noch ist der Mensch unersetzlich bei der Bewältigung dieser Aufgabe. Potentiell können Maschinen aber zukünftig Kontrollen in gesundheitsgefährdenden Bereichen übernehmen, um dadurch das Risiko für Verletzungen und Erkrankungen zu vermindern.

- Organisatorisch/personell wird Sicherheitspersonal mit tauglicher Ausrüstung ausgestattet. Die Organisation erhält ein angemessenes Regelwerk und regelmäßige Schulungen. Im Sinne einer gelebten Sicherheitskultur müssen die Verantwortlichen zuhören und den Ausführenden muss Wertschätzung entgegengebracht werden.

Zentraler Baustein Zutrittskontrolle

Als „kritischer Aspekt“ der Kritischen Infrastruktur hat sich für mich in den letzten Jahren die Zutrittskontrolle herauskristallisiert. Diese ermöglicht es den Verantwortlichen, Zutrittsberechtigungen zu prüfen, Berechtigungsgruppen zu definieren, die Zutritte mit einer Zeitparametrierung zu vergeben, Auszüge zu erstellen und Veränderungen in einem Log nachzuverfolgen. Bei jedem Audit sind solche Dokumentationsnachweise Gold wert und der eigene Alltag wird ebenfalls leichter. Bei einem Zwischenfall mit Recherchebedarf fällt es in Kombination mit den Daten der Videoaufzeichnung wesentlich leichter, einen Tatvorgang nachzuvollziehen und beteiligte Personen bei Interviews mit Fakten zu konfrontieren. Bei der Übergabe der Recherchedaten an die Exekutive wird den Beamten auch gleich die Arbeit erleichtert und vor Gericht erhält die Rechtsprechung eine beweisgesicherte Entscheidungsgrundlage.

Um das alles zu erfüllen, muss die Zutrittskontrolle aber auch einige Anforderungen erfüllen. So muss sie

- sicher vor Manipulationen und unberechtigten Zugriffen sein und generell eine stabile Konstruktion aufweisen.

- Sie muss anpassbar an veränderliche Installationsumgebungen sein und soll nicht als Einwegprodukt in der Abfallwirtschaft enden, wenn der Ersteinsatzzweck zu Ende ist.

- Sie muss administrationsarm sein, um den Personalbedarf für den Betrieb niedrig zu halten, damit sich das Sicherheitspersonal den unberechenbaren Vorfällen widmen kann und nicht unter einem Papierberg erstickt.

- Sie sollte global einsetzbar sein, damit es bei Unternehmenserweiterung zu keinen Skalierungsproblemen kommt.

- Sie sollte leicht zu bedienen und zu warten sein, damit die Anwender nicht eine Scheu vor ihr entwickeln und Servicepersonal schnell eingewiesen werden kann.

- Sie muss auch unkompliziert zu recyceln sein, damit bei einem Technologiesprung zumindest die verwendeten Rohstoffe in den Wertstoffkreislauf zurückgelangen.

- Nicht zuletzt sollte sie energiesparend in Betrieb gehalten werden können.

Um einen erfolgreichen Betrieb zu gewährleisten, bedarf es aber einer ordentlichen Projektierung. Je früher ein Fehler bei der Planung erkannt wird, desto geringer fallen gegebenenfalls die Schäden aus. Deshalb muss darauf geachtet werden, dass erstens die Projektplanung mit Projekteingrenzung, der Schnittstellenanalyse, der Phasendefinition und der Arbeitspaketedefinition sauber und realistisch erdacht werden.

Zudem müssen ausreichende Ressourcen, also Personal, Geldmittel und Zeit, bereitgestellt werden. Die Projektumsetzung muss in operable Tranchen von administrativen, operativen Teilen und einer tiefgehenden Kontrolle aufgeteilt werden. Außerdem müssen die wiederkehrende Prüfung der Zutrittsberechtigungen und der technischen Funktion durchgeführt werden.

Im Alltag stellen wir mit einer Serverinstallation innerhalb der eigenen IT-Infrastruktur einen sicheren und eigengehosteten Betrieb sicher. Die Wartung erfolgt durch internes Personal und die Daten werden mehrfach in redundanten Rechenzentren gespiegelt. Updates der Software und die Nachlieferung von Ersatzteilen sollten von einem verlässlichen Zulieferer zeitnahe und in passender Qualität erfolgen können. Die Bedienung erfolgt durch ausreichend vorhandenes und eingewiesenes Personal, wobei auf den Ersatz bei Ausfall gedacht werden sollte.

Mit diesen Maßnahmen haben wir eine solide Basis für den operativen Teil des Security-Alltags geschaffen, der uns bei internen Recherchen, bei Behördenkontakt und bei Audits einen Vorteil verschafft. Bei steigenden Personalkosten darf die Technik nicht zum Ballast werden, sondern soll so frustrationsfrei wie möglich die Arbeit der Sicherheitskräfte unterstützen.

Grundlage für diesen Artikel war ein Vortrag von Edgar Scharon bei den „Assa Abloy Open Solution Days“ am 10. Mai 2023 in Wien.

3 Fragen an Edgar Scharon, Senior Manager Security bei Infineon Technologies Austria

GIT SICHERHEIT: Herr Scharon, das Thema Schutz Kritischer Infrastrukturen hat in Folge verschiedener Krisen der jüngeren Zeit besondere Aufmerksamkeit erhalten. Wie nehmen Sie das wahr?

Edgar Scharon: Im Inneren stelle ich eine gesteigerte Aufmerksamkeit des oberen Leitungskreises fest, die Implementierung tiefgreifender Maßnahmen wie der Schaffung eines fundierten und geübten Krisenstabes – sowie durch Projekte zur Minimierung von Schäden. Im Äußeren nehme ich gesteigerte Aktivitäten der Exekutivorgane in Innen-, Wirtschafts- und Infrastrukturresort wahr. Die Resilienz-Vorgaben der EU sind deutlich erkennbar in Deutschland und Österreich angekommen.

Welche wesentlichen Herausforderungen stellen sich in der Praxis am drängendsten?

Edgar Scharon: Die Implementierung von Resilienzmaßnahmen in den KMUs, die über 95 % der registrierten Wirtschaftstreibenden stellen. Hidden Champions und Hochtechnologiehersteller in diesem Größensegment hätten zwar hohen Schutzbedarf, können die Zusatzkosten für dediziertes Personal aber oft nicht tragen. Die Behörden spielen bei der Schließung dieser Lücke eine kritische Rolle. Global agierende Konzerne sind meiner Erkenntnis nach aus Eigeninteresse und durch Auditierungen bereits auf einem Niveau, das eine gute Basisabsicherung darstellt.

Sie haben sich in Ihrem Beitrag mit der Lage in Österreich befasst. Gibt es hier eigentlich andere Ansätze zum Umgang mit dem Thema als andernorts?

Edgar Scharon: Im Großen und Ganzen nein. In einer Welt ohne unüberwindbare Grenzen gelten auch dieselben Spielregeln für alle. In Österreich wurde das Resilienzverständnis in den Behörden, den Blaulichtorganisationen und Firmen aufgrund der Durchdringung mit gut ausgebildeten akademischen Fachkräften mit integriertem Sicherheitsanasatz auf ein vergleichbar höheres Niveau gehoben als im europäischen Durchschnitt. Das ist aber selbstverständlich eine subjektive Einschätzung.

Business Partner

Infineon Technologies Austria AGSiemensstr. 2

9500 Villach

Österreich

Meist gelesen

80 Jahre Gloria: Brandschutz neu definiert – nachhaltig, digital und weltweit vernetzt

Gloria feiert 80 Jahre Brandschutz: PFAS-freie Innovation & VR-Training für nachhaltige Sicherheit weltweit

Sicherheit für die Deutsche Bahn – Interview mit Britta Zur

Britta Zur hat zum 31. Oktober 2025 den Vorsitz der Geschäftsführung bei DB Sicherheit niedergelegt. Das Interview führte GIT SICHERHEIT im Frühjahr 2025.

PIP Global Safety auf der A+A 2025: Größter Messeauftritt mit erweitertem PSA-Angebot nach Honeywell-Übernahme

Protection Empowered“: PIP Global Safety zeigt auf der A+A 2025 sein erweitertes PSA-Portfolio für sicheren Arbeitsschutz

Museumsicherheit: Wie moderne Technologien und ganzheitliche Schutzkonzepte Kulturgüter vor neuen Bedrohungen schützen

Museen im Spannungsfeld: Sicherheit zwischen öffentlichem Auftrag, Raubfällen und neuen Bedrohungen

Airbus Defence and Space: Sicherheit als strategischer Pfeiler für Europas Verteidigungsfähigkeit

Airbus Defence and Space schützt mit modernen Sicherheits- und Cyberlösungen Standorte, Technologien und Mitarbeitende – und stärkt so Europas Resilienz in unsicheren Zeiten