Videoüberwachung und Zutrittskontrolle wachsen zusammen

Zutrittskontrolle und Videoüberwachung als sinnvolle Kombination. Von Werner Störmer

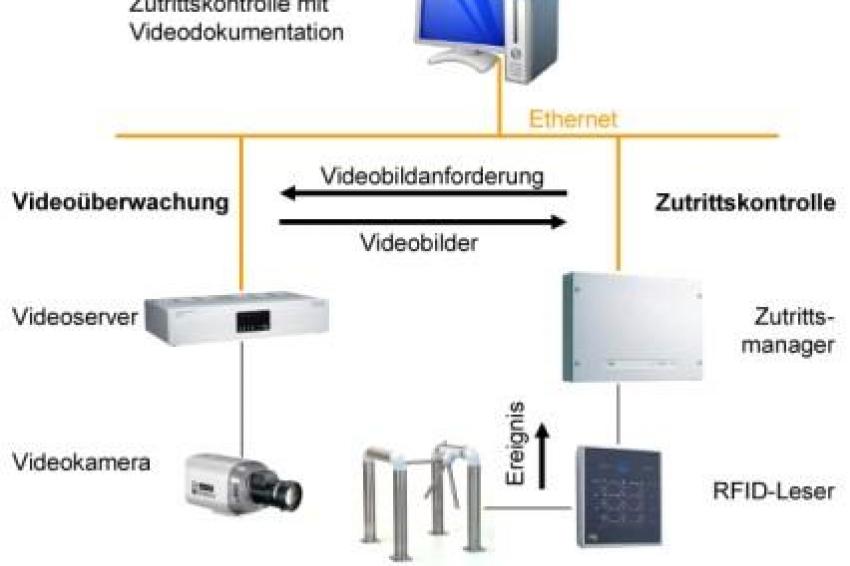

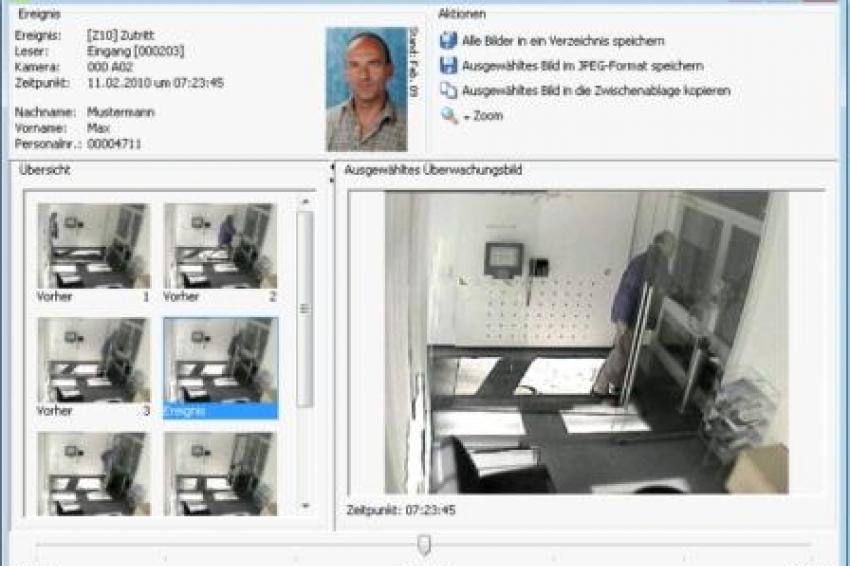

Zutrittskontrolle und Videoüberwachung können eine sinnvolle Kombination sein um die Sicherheit im Unternehmen zu erhöhen. Bei der integrierten Videodokumentation sind Kameras an den neuralgischen Zutrittspunkten installiert und mit dem Zutrittskontrollsystem verbunden. Sobald das Zutrittskontrollsystem einen Alarm auslöst - beispielsweise durch einen unzulässigen oder erfolglosen Zutrittsversuch oder durch Auslösen der Türoffenzeitüberwachung - archiviert das Videosystem automatisch die Bilder kurz vor und nach dem Alarm und schickt sie zur Zutrittskontrolle weiter. Das Personal kann auf Grund der Bilder entscheiden, ob die Ursache des Alarms eine kritische Situation oder nur eine einfache Fehlbedienung war, und entsprechend darauf reagieren. Videodokumentation vermeidet Fehlentscheidungen, erhöht die Effizienz des Wachpersonals und erleichtert den schnellen Zugriff auf Statusbilder. Dieser Artikel gibt Hinweise über die jeweiligen Systemaufgaben und was mit heutiger Sicherheitstechnik möglich ist.

Zutrittskontrolle als Basis und zur Erhöhung der Unternehmenssicherheit

Per Definition und in Teilen der Normung wird die gesteuerte Berechtigung des physischen Zutritts zu Arealen, Gebäuden oder Räumen als "Zutrittskontrolle" bezeichnet, jedoch leider nicht konsequent. Oft wird auch von einer Zugangskontrolle gesprochen, obwohl dieser Begriff für den gesteuerten Zugang zu Rechnern und Kommunikationsnetzen gilt. Die Zugangskontrolle soll den unberechtigten Zugriff auf Programme, Dateien und Datennetze verhindern. Die Personenidentifikation erfolgt bei beiden Berechtigungsprüfungen über Ausweise, biometrische Merkmale und/oder einer PIN-Eingabe und wird deshalb oft miteinander verwechselt.

Die Zutrittskontrolle dient der Erhöhung der Unternehmenssicherheit. Berechtigte Mitarbeiter eines Unternehmens sollen durch einfache Identifikation den Zutritt erhalten, Unberechtigten diesen aber verwehren. Bei Zutrittsberechtigung wird die entsprechende Tür oder Vereinzelungseinrichtung frei geschaltet. Fehlt dagegen die Berechtigung, bleibt der Durchgang verwehrt. Dieser dazwischen geschaltete Vorgang soll die Bewegungsfreiheit von Berechtigten so wenig wie möglich einschränken, Unberechtigte aber "ausschließen". Kontrolle ist also gar nicht das Ziel der Zutrittskontrolle. Vermutlich entstand der Begriff durch einen Fehler in der Übersetzung der Ursprungsbezeichnung „access control". Die "Kontrolle", die keine ist, ist vielmehr dazu da, Schäden zu verhindern. Damit ist sie eine überwiegend organisatorische betriebliche Maßnahme.

Moderne elektronische Zutrittskontrollsysteme sind bei vorhandener IT-Infrastruktur relativ einfach zu installieren und unkompliziert zu bedienen. Mit Hilfe moderner Zutrittsperipherie - ausgestattet mit kontaktlosen und/oder biometrischen Lesern - lassen sich flexible Lösungen konfigurieren, die den hohen Ansprüchen an Sicherheit und Ergonomie entsprechen. Zutrittskontrolle schützt Personen und Sachwerte, schützt eine Firma vor Diebstahl von geistigen und materiellen Gütern durch ungebetene Gäste. Nützlich, weil sie Leib und Leben der Mitarbeiter im Betrieb (oder zu Hause) vor Schaden bewahren. Zusätzlich managt Zutrittskontrolle z.B. den Zutritt von Besuchern, die Kunden- und Mitarbeiter-Parkplätze, den Zutritt zur Werkskantine und in Serverräume.

An den Türen befinden sich berührungslos funktionierende Identleser auf RFID-Basis, denen man seine Firmenkarte „vorhält". Eine optische Signalisierung zeigt, ob man vom System erkannt wurde, worauf die Tür für eine definierte Zeitdauer entriegelt wird. Nach einer einstellbaren Zeit wird die Tür wieder geschlossen, oder ein Alarm wird ausgelöst. Zeit- und Raumprofile sorgen für weitere zeitliche und räumliche Differenzierungen der Zutrittsberechtigungen. Dazu kommen fallweise Doppelzutrittssperren, die Raumbilanzierung und Anti-Pass-Back zur Absicherung, dass nicht, z. B. durch Weitergabe der Karte, eine unberechtigte Person Zutritt erhält. Mechanische Drehkreuze, Drehsperren und Schleusen sorgen für Vereinzelung, um zu verhindern, dass mit einem Ausweis gleich mehrere Personen den gesicherten Bereich betreten. In Hochsicherheits-bereichen erfolgt die Zutrittskontrolle meist über biometrische Personen-Identifikation, wie Fingerprint, Iris- oder Handvenenerkennung. Hiermit wird nicht nur die Sicherheit erhöht sondern ein zusätzlicher Bedienkomfort geboten. Nach oben gibt es in Punkto Erhöhung der Sicherheit und Ergonomie fast keine Grenzen.

Die betriebliche, elektronische Zutrittskontrolle als eine wirkungsvolle Komponente der Sicherheitstechnik hat die Bewährungsprobe längst hinter sich und ist in vielen Unternehmen nicht wegzudenken. Besonders hervorzuheben sind hierbei die sicherheitstechnischen als auch organisatorischen Vorteile gegenüber veralteter mechanischer Schließtechnik. Ein verlorener Hauptschlüssel bereitet organisatorisch große Schwierigkeiten. Das kann so weit gehen, dass alle Schließzylinder ausgewechselt werden müssen. Ein verlorener Mitarbeiterausweis dagegen wird im System gesperrt. Anschließend wird eine äquivalente neue Karte ausgegeben, in den System- oder Stammdaten der betreffenden Person vermerkt und der Fall ist erledigt. Die verlorene Karte ist wertlos geworden.

Deshalb setzen viele Unternehmen zunehmend - neben der klassischen Online-Zutrittskontrolle - auf elektronische Türzylinder oder Türterminals. Speziell bei Türen, die sich nur mit großem Aufwand in eine Online-Lösung einbinden lassen, bieten mechatronische Lösungen eine kostengünstige Ergänzung bei Umbau, Erweiterung und Renovierung. Ohne bauliche Veränderung, ohne Beschädigung des Türblattes durch Montagebohrungen, auch bei Brandschutztüren. Beispielsweise in denkmalgeschützten Gebäuden wo eine nachträgliche Verkabelung nicht möglich oder zulässig ist, bieten solche Offline-Zutrittssysteme eine einfache Umstellung von mechanischen Schließsystemen auf kartengesteuerte Zutrittskontrolle.

Zur Sicherung von Türen, bei denen der vorhandene Türbeschlag weitergenutzt werden soll oder kein Türterminal eingesetzt werden kann, kommen elektronische Schließzylinder zum Einsatz, die über den Mitarbeiterausweis vollständig in die Online Zutrittskontrolle integriert sind. Die Montage der elektronischen Schließzylinder erfolgt sehr einfach durch das Einsetzen in eine vorhandene Profilzylinder-Lochung ohne zusätzliche Montagebohrung. Die Schließzylinder sind für den Innen- und Außenbereich einsetzbar und sind auch für Brandschutztüren zugelassen. Die am Markt angebotenen Schließzylinder zeichnen sich durch eine Vielzahl von Funktionen aus wie Einzelöffnung mit zeitlicher Einschränkung, Tagesfreischaltung, Sondertag oder automatisches Verschließen am Tagesende bei Daueröffnung. Die Stromversorgung mit Lithium-Batterien ermöglicht bis zu 30.000 Schließungen.

Diese nicht vernetzten Offline-Zutrittssysteme mussten bisher umständlich vor Ort mit speziellen Karten programmiert werden - bei einer hohen Anzahl von Türen ein zeitaufwändiges und damit teures Verfahren. Vorteile dieser offline-Zutrittsorganisation ist der einfache und schnelle Tausch der Komponenten und das Entfallen der aufwendigen Verkabelung. Am Markt werden verschiedene Türterminal- und Schließzylinder-Varianten mit unterschiedlichen RFID Leseverfahren (Mifare, Hitag, Legic), PIN-Code und Kontaktchipverfahren angeboten. Die Türterminals sind sowohl in der Normalrahmen-, als auch in der Schmalrahmen-Version verfügbar.

Aufgaben der Videoüberwachung

Schon seit den sechziger Jahren wird die Videoüberwachung im öffentlichen und privaten Bereich eingesetzt und ist aus dem heutigen Leben nicht mehr wegzudenken. Zur Steuerung von Verkehrsströmen, zur Überwachung von überdachten Fußgängerzonen und Einkaufspassagen sowie Parkhäusern werden Kameras von öffentlicher Seite eingesetzt. In Unternehmen wird sie zur Außenhautsicherung für Gebäude, bei der Überwachung von Räumen (z.B. in Warenhäusern) und Verkehrsmitteln, bei der Prozessüberwachung in der Industrie oder bei der Zufahrt zu Parkplätzen für die automatische Erkennung von Kennzeichen genutzt.

Somit trägt die Videoüberwachung zur Absicherung bei, zur Erhöhung der Sicherheit von Personen und zur Reduzierung von Vandalismus an öffentlichen Einrichtungen. Der Einsatz in der Prozessüberwachung und als Kennzeichenerkennungssystem (beispielsweise zum Öffnen von Schranken) kann in einem erheblichen Maße zur Kostenreduzierung durch Automatisierung von Abläufen führen.

Bei der Videoüberwachung steht die Livebildübertragung für das Wachpersonal im Vordergrund. Es erfolgt oft eine komplette Aufzeichnung aller Bilder auf einer Festplatte nach einem bestimmten Algorithmus. Ein Videoüberwachungssystem besteht aus Kameras, Videoserver und entsprechender Software. Die Videoserver dienen der Konvertierung analoger Signale von Videokameras in digitale Signale, die per TCP/IP über das Ethernet übertragen werden. Gleichzeitig werden die Videodaten dezentral in den Videoservern für eine spätere Analyse aufge-zeichnet. Hybridserver dienen dem Gemischtbetrieb von analogen Kameras und Netzwerk-Kameras.

Videokameras gibt es mittlerweile in unterschiedlichster Ausführung. Die Auswahl der richtigen Kamera - analog oder Netzwerk, mit CMOS- oder CCD-Sensor - ist immer eine Frage des Einsatzgebietes. Gegenlicht, Bewegungsbild bei Dunkelheit, Wasserdichtheit, erforderlicher Zoomfaktor, Integration vorhandener Kameras und viele andere Faktoren beeinflussen die Entscheidung für die Kameratechnologie.

Bei den analogen Kameras gibt es eine nahezu unüberschaubare Auswahl an Modellen: Innen- und Außenkameras mit und ohne IR-LEDs, Miniaturkameras, vandalengeschützte Kameras usw. Durch das genormte FBAS-Signal sind analoge Kameras - im Gegenteil zu Netzwerk-Kameras - miteinander kompatibel. Netzwerk-Kameras sind dagegen proprietär bezüglich Konfiguration und erweiterten Funktionen. Die Vielfalt der Kameras bringt eine große Palette von Video-Servern mit sich. Kleine Server für 2 - 4 Kameras oder große für bis zu 16 Kameras. Server für analoge oder Hybrid-Server für den gemischten Betrieb von analogen und Netzwerk-Kameras. Server mit Aufzeichnung auf Festplatten unterschiedlicher Größe oder ohne Speicher.

Moderne IP-Videoserver verfügen über eine integrierte Bewegungserkennung (Motion Detection). Über diese werden ereignisgesteuert Aufnahmen gestartet - gegenüber Langzeitaufnahmen eine wesentlich effizientere Nutzung des Speicherplatzes. Sie arbeiten mit einem Embedded Betriebssystem, das speziell für industrielle Anwendungen entwickelt ist. Nach einem Stromausfall ist der Server in weniger als 20 Sekunden wieder einsatzbereit.

Bei Videoservern und -Recordern lassen sich schon deutlicher unterschiedliche Konzepte erkennen. Moderne und komfortable Videoserver sind mit einer lokalen Festplatte für die dezentrale Aufzeichnung ausgestattet. Das wirklich Entscheidende für den Anwender ist jedoch die Software: Sie muss leicht anpassbar sein für seine Sonderwünsche, im Standard die wichtigsten Funktionen abdecken und sich dabei einfach und intuitiv bedienen lassen.

Ein stark wachsender Themenbereich der Auswertungssoftware ist die Videoanalyse um z. B. automatisiert Alarme bei Wegnahme von Waren, Liegenlassen von Gegenständen oder bei Herumlungern von Personen auslösen zu können.

Videoüberwachung und Videodokumentation macht Zutrittskontrolle effizenter

Die Sicherheitstechnik und mit ihr die Zutrittskontrolle und Videoüberwachung werden zunehmend durch die Informationstechnik erschlossen. Technologien wachsen zusammen, der Sicherheitsmarkt verändert sich. Anwender fordern zunehmend die Integration der verschiedenen Lösungen mit Berücksichtigung der verschiedenen Verfahren zur Überwachung und Steuerung von Verkehrswegen, Waren und sicherheitsrelevanten Zugängen. Zur Veranschaulichung und Dokumentation sicherheitsrelevanter Vorgänge an der Zutrittsstelle erfolgt die Integration der Videoüberwachung.

Jede Sicherheitstechnik für sich genommen ist sinnvoll, zusammen aber erst wirklich effektiv. Wie erwähnt ist Zutrittskontrolle ein aktives Mittel, berechtigten Personen schnell und einfach den Zutritt zu gewähren, aber Unberechtigten diesen zu verwehren. Zusätzlich wird der Status von überwachten Türen in Form von Alarm- und Zustandsmeldungen aufgezeigt. Allerdings bleibt die eigentliche Ursache für den Alarm im Dunklen.

Die klassische Zutrittskontrolle bietet jeden Komfort bei der Überwachung von Gebäuden und Räumen. Bei einem Alarm jedoch reduziert sich die Information maximal auf einen animierten Lageplan. Die Videoüberwachung ist in vielen Fällen eine Insellösung innerhalb der Unternehmen. Oft sehr leistungsfähig, aber abgeschnitten vom Zutrittssystem und seinen vielfältigen Möglichkeiten. Videoüberwachung und Zutrittskontrolle sind also oft völlig getrennte Welten, die nicht miteinander kommunizieren.

Die traditionelle Videoüberwachung zeigt live am Bildschirm, was an bestimmten Orten geschieht. Mit der Kombination von Zutrittskontrolle und Videoüberwachung werden aus anonymen Alarmmeldungen anschauliche Vorgänge. Bei der Auslösung des Alarms zeichnet die Videodokumentation Bilder nach dem Alarm auf und gibt sie zusammen mit den Voralarm-Bildern an die Zentrale weiter. Fehlalarme und falsch interpretierte Meldungen am Bildschirm lassen sich zuverlässig vermeiden. Für spätere Analysen sind beweiskräftige Bilder archiviert. Wenn das Zutrittssystem dem Videosystem mitteilen kann, welche Person zu welchem Zeitpunkt eine Zutrittsberechtigung besitzt, kann die Anzahl der aufgezeichneten und weitergeleiteten Bilder drastisch reduziert werden.

In der Sicherheitstechnik will man im normalen Betriebsmodus nur eine Statusmeldung, im Alarmfall jedoch ein Maximum an Information, um nachträglich die Ausnahme-Situation detailgenau analysieren zu können. Bei der Zutrittskontrolle werden dazu Videokameras an neuralgischen Zutrittspunkten installiert. Die Sensorik und Intelligenz der Steuerung der Zutrittskontrolle entscheidet nun, wann eine Video-Aufzeichnung erfolgen soll. Der Access Control Manager hat detaillierte Kenntnisse über den Türstatus (Türfallen- und Rahmenkontakt) und den Leserstatus, so dass der Videoserver nur eine Aufzeichnung wirklich relevanter Situationen vornimmt Zugleich schaut er quasi in die Vergangenheit: aufgezeichnet werden mehrere Bilder vor dem Trigger-Ereignis und mehrere Bilder danach. Diese jpg-Bilder können zur Archivierung gespeichert werden.

Sehr effizient ist jedoch der automatische Versand per email an eine berechtigte Person. Der Videoserver wird über Ethernet und mit dem Access Control Manager über Standard-Schnittstellen verbunden und entsprechend den Sicherheitsanforderungen parametriert. Mit dieser Anordnung wird der Nutzen einer Zutrittskontroll-Anlage nochmals gesteigert. Mit geringem technischem und finanziellem Zusatzaufwand erhält die Zutrittskontrolle neben der sicherheits- und organisatorischen Aufgabe noch die Dokumentations-Komponente. Die Vorgänge an definierten Zutrittspunkten werden in kritischen Situationen festgehalten und stehen nun für eine spätere Einsichtnahme zur Verfügung.

Die Terminals und Zutrittsgeräte kommunizieren miteinander über Ethernet und basieren damit auf der IP-Technologie, die zunehmend auch im Videobereich an Bedeutung gewinnt. Bedingt durch die große installierte Basis an analoger Videotechnik setzen viele Firmen heute auf hybride Lösungen, bei denen sie die existierenden analogen Kameras mit IP-Kameras gemischt einsetzen können. Mit dem Vordringen der hochauflösenden Videotechnik im Consumerbereich (HDTV) werden demnächst auch preiswerte Videokomponenten am Markt verfügbar sein, die leistungsmäßig deutlich über die heute verfügbare IP-Videotechnologie hinausgeht.

Die kombinierte Zutrittskontrolle mit Videodokumentation vermeidet Fehlentscheidungen und Fehlalarme, dokumentiert automatisch die Entscheidungsgrundlage und erhöht damit wesentlich die Effizienz des Wachpersonals.

Integration von Sicherheitslösungen und kartengesteuerten Anwendungen

Die Zutrittskontrolle mit integrierter Videodokumentation ist meist Teil eines integralen Sicherheitskonzepts mit Alarmanlagen, Einbruchmeldesystemen und zentraler Leittechnik. Hinzu kommt die Anbindung und Steuerung von Vereinzelungseinrichtungen, wie Schranken, Dreh-kreuze und -türen. Verstärkt findet auch die Integration in andere kartengesteuerte Anwen-dungen, wie die Kantinendaten- (KDE), Personalzeiterfassung (PZE) und Betriebsdatener-fassung, statt. Aus Kostengründen ist hier die Nutzung des gleichen Netzwerks, Ausweis- und Identifikationssystems, unter Umständen auch des gleichen Terminals, sinnvoll. Mit einem einzigen Identifizierungs-Medium wird z.B. die Zeiterfassung, der räumlich-zeitliche Zutritt zu Gebäuden und Räumen sowie der Netz- und PC-Zugang organisiert.

Bei der Kombination von Zutrittskontrolle mit Personalzeiterfassung empfehlen sich standalone-fähige ZK-/PZE-Terminals und/oder Zutrittsmanager, die bei Ausfall des ZK-/PZE-Servers oder bei Unterbrechung der Datenleitung selbständig die Buchung speichern, die Zutrittsanforderung prüfen und den Zugang freigeben oder sperren können. Um sicher zu gehen, dass unbefugtes Personal nicht auf bestimmte Etagen gelangt, kann eine Aufzugssteuerung eingerichtet werden: Ein im Aufzug installiertes ZK-/PZE-Terminal erlaubt oder untersagt dann das Anfahren dieser Stockwerke. Die ZK am Parkplatz- oder Tiefgarageneingang vermittelt zusätzlich einen Überblick über die Stellplatzbelegung.

Über den RFID-Mitarbeiterausweis - der meist für eine Vielzahl kartengesteuerter Anwendungen genutzt wird - können Offline-Türterminals oder elektronische Schließzylinder vollständig in ein Online-Zutrittskontrollsystem eingebunden werden. Solch ein Ausweis oder Transponder, der bereits für die Buchung am Zeiterfassungsterminal genutzt wird, der an den Haupteingängen den Zutritt gewährt oder in der Werkstatt für die Anmeldung am BDE-Terminal die Auftragsdatenerfassung ermöglicht oder mit dem in der Kantine das Essen abrechnet wird, können auch die Türen an den Offline Zutrittspunkten geöffnet werden. Der Vorteil: Verschiedene Terminalsysteme, online und offline, aber nur eine Gesamtlogik und eine Karte für den Mitarbeiter.

Die Berechtigungsdaten können z.B. aus dem Zeitwirtschaftsystem an ein Zeiterfassungs- oder Zutrittsterminal weitergeleitet und aktualisiert werden. Kommt morgens ein Mitarbeiter und bucht seine Ankunftszeit können über das im Terminal integrierte RFID-Schreib-/Lesemodul gleichzeitig die Berechtigungen für die mechatronischen Türterminals auf den Mitarbeiterausweis geschrieben werden. Aus Sicherheitsgründen empfiehlt es sich, die Berechtigung zeitlich begrenzt für einen Tag auszustellen. Verloren gegangene Zutrittskarten können damit nicht für einen unberechtigten Zutritt missbraucht werden. Im Zutrittskontrollsystem werden alle vergebenen Berechtigungen protokolliert, was die Transparenz der Zutrittsberechtigungen erhöht.

Da nicht immer sichergestellt werden kann, dass die Besitzer eines Ausweises auch die berechtigte Person ist, kann die Identifikation bei der Online-Zutrittskontrolle und Personalzeiterfassung auch durch ein biometrisches Verfahren ersetzt oder ergänzt werden, das eine Überprüfung auf Korrektheit ermöglicht. Bei der Identifikation mit dem Fingerprint kann zum Beispiel komplett auf den Einsatz eines Ausweismediums verzichtet werden. Des Weiteren kann beispielsweise bei der Handvenenmustererkennung gänzlich auf die Berührung eines Sensors oder Teil des Gerätes verzichtet werden. Komfort- aber auch Hygienische Anforderungen finden hier ganz neue Anwendungen. Die Technologie bei dem Handvenenmustererkennungsverfahren basiert auf einem Sensor, der das Venenmuster der Handfläche per Nah-Infrarot-Beleuchtung erfasst, digitalisiert, verschlüsselt und abspeichert.

In großen Unternehmen existiert neben dem Zutritts- und Videoüberwachungssystem oft ein übergeordnetes Leitstand- oder Gebäudemanagementsystem. Mit einem OPC-fähigen Server kann das Zutrittskontrollsystem an einen übergeordneten Leitstand, Gebäudemanagement- oder Gefahrenmeldesysteme angebunden werden, die über eine OPC-DA-Schnittstelle verfügen. Er stellt Zustände wie „Tür ist offen/geschlossen", „Tür ist von 08:00-18:00 geöffnet" oder „Zutrittsleser Nr.123 ist offline" zur Abholung für das übergeordnete System bereit. Er übermittelt Alarmierungen, wenn die Tür zu lange geöffnet war oder unberechtigt geöffnet wurde. Im Gegenzug nimmt das Zutrittskontrollsystem Steueranweisungen vom übergeordneten System für die Tür-Einzelfreigabe oder -Dauerfreigabe entgegen.

Anbieter von integrierten Lösungen haben umfassende Konzepte mit allen markt-relevanten Identverfahren, mit Biometrie, mit perfekter Vernetzung, mit Long-Range-Identifikation, mit Schnittstellen zu vielen Herstellern im Türen-Umfeld, zur Videoüberwachung der Zutrittspunkte und natürlich zur gesamten Zeitwirtschaft. Zutrittskontrolle und Videoüberwachung sind heute kein optischer Fremdkörper mehr. Planer, Architekten und Errichter schätzen designorientierte Systeme, die sich formschön und funktional einfügen lassen und mit der sonstigen technischen Raumausstattung zusammenpassen. Sichtbar sind nur noch die Identleser und unauffällige Kameras. Besonders bei Unterputz-Installation entsteht damit eine ansprechende Lösung - auch zur Freude des Auftraggebers